El incumplimiento de varios protocolos podría haber facilitado el espionaje a Sánchez

Crónicas Diplomáticas

Todos los fallos de disciplina de Sánchez que permitieron robar la información de su móvil

Expertos en ciberespionaje de la Administración Rajoy explican para El Debate el organigrama de control que el Estado ejerce sobre el móvil presidencial, apuntando a un máximo responsable: Félix Bolaños

Consideran estas mismas fuentes que, por el probable incumplimiento de los protocolos de seguridad existentes, la responsabilidad en última instancia recae sobre el propio presidente

Una ciudadela dentro de una ciudadela. Si ya el Complejo de la Moncloa –el conjunto de edificios que albergan la sede física de la Presidencia del Gobierno de España– compone una fortaleza de 20 hectáreas y 1.100 trabajadores perfectamente vallada a las afueras de Madrid, el Centro de Mando y Seguridad, el CEMAS, más el conocido como Edificio GRECO, constituyen el sancta sanctorum de la defensa del Estado.

Precisamente desde allí, desde CEMAS y GRECO, se vigila al vigilante; es decir, se vela por «la protección del personal, edificios e instalaciones del Complejo de la Moncloa, así como las funciones y actuaciones necesarias para la seguridad integral del presidente del Gobierno».

Seguridad física y digital. Adscrito a la Secretaría General de la Presidencia del Gobierno, cargo cuyo actual titular es Francisco Martín Aguirre –antes lo fue Félix Bolaños, hasta que en 2021 ascendió a ministro de la Presidencia–, el CEMAS dispone en sus futuristas instalaciones, repletas de pantallas y ordenadores, de la última tecnología para tener perfectamente controlados todos los movimientos, 24 horas al día, siete días a la semana, del presidente del Gobierno y de su familia.

Cerca del CEMAS, separado por una zona ajardinada, se encuentra el Edificio GRECO, donde 30 expertos en telecomunicaciones velan por todas las cuestiones que atañen a la ciberseguridad de los móviles y ordenadores de las personas que trabajan en el Complejo de la Moncloa, incluido el teléfono del presidente. GRECO también está adscrito a la Secretaría General de la Presidencia.

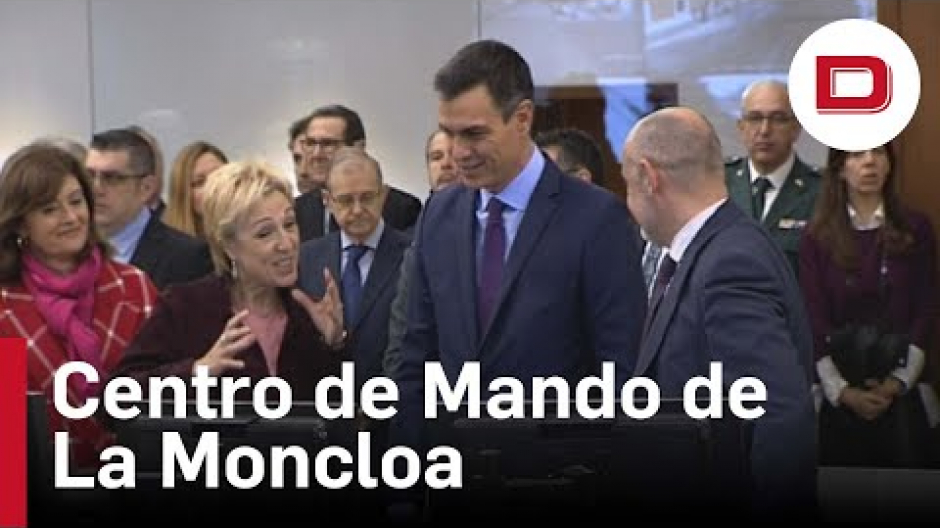

Así fue la visita de Pedro Sánchez al Centro de Mando y Seguridad de la Moncloa en 2019

«El CNI renuncia por sistema a encargarse de la seguridad de los móviles que tienen acceso a internet. Consideran que por definición no son seguros y pasan de comerse ese marrón. Hay quien dice que en GRECO solo se encargan de repartir y mantener los móviles de Moncloa, pero no; también llevan su seguridad. ¿A cuenta de qué si no trabajan 30 personas allí? Que no se anden con cuentos... En la época en la que se produce el espionaje, mayo-junio de 2021, Félix Bolaños está al frente de la Secretaría de Estado de la Presidencia y, por lo tanto, de CEMAS y GRECO. O sea, del móvil de Sánchez. Si hasta lo dijo la propia Margarita Robles la pasada semana... Pero como el CNI es quien lleva la fama, y Bolaños el agua, el pato lo ha pagado Paz Esteban», señala un alto funcionario de la Administración Rajoy, próximo a los entornos de Inteligencia, que prefiere mantener su nombre en el anonimato. Esta misma fuente remarca: «El único motivo del cese de Esteban es el independentismo catalán. El pasado martes estaba el ministro Albares repartiendo sonrisas en Marrakech con Naser Burita, su homólogo marroquí... ¡Y se sabe perfectamente que ellos robaron la información!».

La constancia, el mejor protocolo

Analizando el caso del espionaje al móvil presidencial, esta fuente, desde su experiencia en terrenos semejantes, señala varias conclusiones. «Primero, por la cantidad de información que le han robado a Sánchez, 2,6 gigabytes, todo parece indicar que le han hecho un back up; es decir, una copia de sus contactos, conversaciones privadas, SMS y documentos de texto. Luego parece que le hicieron un segundo back up de 130 megabytes. Eso, por su menor peso, serían las conversaciones de WhatsApp. Es decir, que primero fueron a por lo gordo, a por los documentos, y luego, a mayores, a por los mensajes; y consiguieron ambas cosas», reflexiona el interlocutor de El Debate.

La misma fuente señala un segundo punto: «En el ciberespionaje, al contrario que en la guerra convencional, resulta mucho más fácil y sale mucho más barato el ataque que la defensa. Evitar al 100 % un ataque es casi imposible... Fíjate que hasta entraron en los móviles de Macron y de Merkel. Pero por eso mismo es tan importante cumplir con los protocolos: para minimizar los daños en el caso de que se produzcan».

Ante la pregunta de qué clase de protocolos de ciberseguridad se siguen en las altas esferas del Gobierno de España, el interlocutor señala que «es una disciplina de vigilancia que ha de cumplirse todas las semanas, en los ministerios y en la Presidencia. La constancia es fundamental. Así, si se produce un ataque, que se producen, el daño estará muy limitado en el tiempo y en la cantidad de información sustraída. A parte de la monitorización del móvil vía barrido por parte de quien toque, CNI, Guardia Civil, GRECO, hay un día fijo de la semana en el que te piden el móvil para que lo entregues y los servicios le hagan una limpieza en profundidad. Si no hay nada raro, no lleva más de 15 minutos y luego ya te lo dan, pero hay que hacerlo siempre, llueva o truene; la constancia en el tiempo es lo que te da la certeza de seguridad».

Durante este cuarto de hora, a cada móvil sensible se le somete a severa inspección. «Además, como los teléfonos están permanentemente monitorizados, si en cualquier momento del día o de la noche, a través de un barrido aleatorio, se detecta un ataque o intento de ataque, a la autoridad en cuestión se le pide su terminal para someterlo a una inspección extra. Por eso, resulta crucial no guardar nada más que lo estrictamente imprescindible dentro del móvil porque, de producirse un ataque con éxito, entonces al entrar pueden llevarse todo que encuentren. Es de sentido común», explica la fuente.

Complejo Presidencial de la Moncloa, Gobierno de España

A partir de un nivel, solo sugerencias

Sucede, sin embargo, que a partir de un determinado nivel los protocolos de seguridad dejan de ser órdenes imperativas y por lógica de escalafón se convierten en simples sugerencias. «Ningún funcionario, civil o militar, es quien para exigirle a un ministro, ya no digamos a un presidente del Gobierno, que le entregue su móvil. Los protocolos para esta gente son eso: sugerencias, indicaciones, consejos... Hablamos de un rito que no deja de resultar engorroso; que si te cogen el teléfono, que si desconocidos te hurgan en él con frecuencia... A veces, mientras tanto, te dan otro nuevo, con todo el disloque que ello conlleva», recuerda la fuente para este medio.

La misma voz concluye: «Un ataque puntual de este tipo podría sucederle a cualquiera, pero por la cantidad de información que le han robado a Sánchez, y por la duración con la que parece que se ha realizado, durante al menos dos meses, aquí lo que ha fallado es la disciplina del presidente. Él es quien tiene que poner las cosas fáciles. Cumpliendo con los protocolos a rajatabla, que es lo que hay que hacer, el robo resulta por fuerza limitado tanto en el tiempo como en la cantidad de información. Pero si se produce un relajo y tienes el móvil lleno de información, te entran hasta la cocina».

¿Y quién es el autor del ataque? «Por poder, puede haber sido cualquiera: Francia, Estados Unidos, etc. Pero lo más probable es que haya sido Marruecos; pero ojo, que dentro de la OTAN nos espiamos todos y desde fuera, ya ni te cuento... Si los buenos somos así, ¡imagínate como serán los malos!».